Možno ste už počuli o sieti a internetovom prehliadači Tor, ktorý umožňuje anonymné surfovanie po internete, a taktiež je vstupnou bránou do bežne nedostupnej časti internetu známej pod označením deepweb alebo darknet. Čo je Tor a ako funguje? Tor je bezplatný open source projekt (s otvoreným zdrojovým kódom), ktorý bol už v roku 2002 primárne vytvorený pre anonymizovanie komunikácie na internete a anonymné prehliadanie webových stránok. Projekt Tor sa skladá z dvoch častí, a to zo siete pripojených počítačov, ktorá slúži práve na maskovanie internetového pripojenia, a zo špeciálne upraveného internetového prehliadača Firefox, ktorý umožňuje pripojenie na web cez danú anonymizačnú sieť.

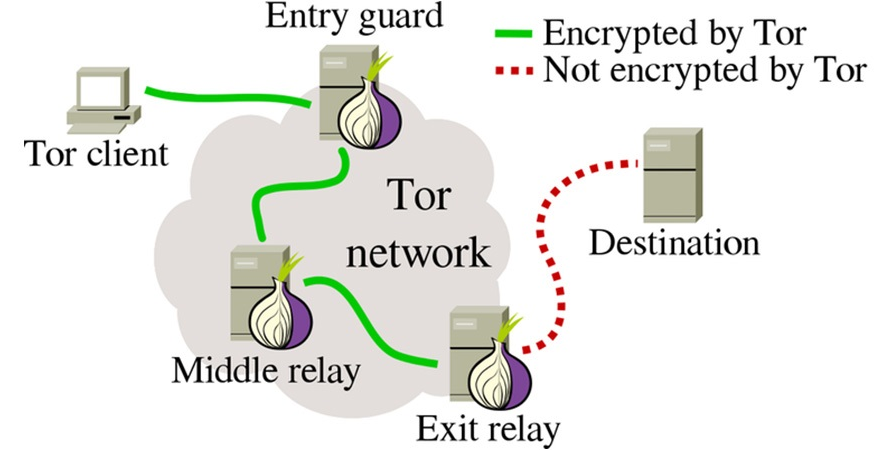

Samotná sieť Tor funguje tak, že všetky požiadavky na zobrazenie webovej stránky sa na začiatku zašifrujú a nie je možné počas prenosu sieťou Tor zistiť žiadne informácie. Teda nie je možné zistiť ani www adresu webstránky, IP adresu zariadenia a ani ďalšie detaily. Takáto zašifrovaná požiadavka na zobrazenie webstránky putuje cez sieť Tor, cez viacero rôznych uzlov (počítačov zapojených do siete Tor). Takýmto spôsobom sa podstatne sťažuje spätné vypátranie počítača, z ktorého bola odoslaná požiadavka na zobrazenie webstránky. Na konci siete Tor existujú koncové body tzv. exit relay, ktoré požiadavku na zobrazenie webstránky dešifrujú a pošlú už štandardne internetom na servery prevádzkovateľa webstránky. Takto sa docieli to, že prevádzkovateľ webstránky vidí iba IP adresu koncového bodu (exit relay) a IP adresa zariadenia, ktoré požiadavku odoslalo, zostáva utajená a anonymná. Odpoveď zo serverov prevádzkovateľa webstránky prichádza znova na rovnaký koncový bod (exit relay) a je cez sieť Tor doručená až do počítača, na ktorom bola otvorená daná webová stránka cez prehliadač Tor. Prehľadne je to zakreslené na diagrame nižšie:

Ak ste sieť Tor používali, alebo ju aktívne používate, tak vás možno ani nenapadlo, že existujú internetoví útočníci, ktorí sa špecializujú práve na útoky v rámci siete Tor. Jedná sa prevažne o tzv. Man-In-The-Middle útoky, kedy sa internetový útočník infiltruje do internetovej komunikácie medzi vami a koncovou webstránkou alebo službou. Útočník takto dokáže modifikovať internetovú komunikáciu, napríklad dokáže pozmeniť webovú stránku, ktorá sa vám zobrazí, alebo dokáže odchytávať vaše prihlasovacie údaje a iné citlivé informácie. Citlivé miesto siete Tor sú práve koncové body (exit relay), v ktorých sa komunikácia dešifruje a odosiela cez klasický internet. Ak útočník ovládne takýto koncový bod, tak dokáže internetovú komunikáciu cielene upravovať. Napríklad, ak pošlete platbu v kryptomene Bitcoin, tak útočník dokáže zmeniť adresu príjemcu a platbu si nechá poslať na svoju peňaženku. Rovnako jednoducho dokáže útočník poslať na vaše zariadenie inú odpoveď ako je tá očakávaná a môže vás presmerovať na phishingovú webstránku. Kybernetický útočník dokáže v koncovom bode sledovať vašu aktivitu, čo znamená, že sieť prestáva byť pre vás anonymná.

Samotná sieť Tor si sleduje koncové body a existuje možnosť nahlasovať ich. Následne sú podozrivé koncové body zo siete odstránené a umiestnené na tzv. blackliste. Problémom je, že kompromitovaný koncový bod musí byť najskôr odhalený, a do tej doby môže nerušene páchať ilegálnu činnosť. Podľa bezpečnostného analytika s prezývkou „nusenu“, ktorý dlhodobo sledoval a analyzoval sieťovú komunikáciu Tor, existovalo začiatkom roku 2021 takmer 27% koncových bodov, ktoré boli vytvorené cielene, za účelom ilegálnej činnosti. Toto je veľmi veľké číslo – znamená to, že každé piate otvorenie webstránky cez prehliadač Tor mohlo skončiť na kompromitovanom koncovom bode. Kybernetickí útočníci hľadajú akúkoľvek cestu ako sa obohatiť a sieť Tor nie je výnimkou. Ak sieť Tor používate pravidelne, je dôležité vedieť, že existujú aj takéto internetové útoky.